کاربرد و اهمیت DMARC در ایمیل سرور

کاربرد ایمیل های تجاری و شرکتی در ارسال پیام های رسمی و مرتبط با دامنه می باشد حال نیاز به جلوگیری از کلاهبرداری ها و سواستفاده از ایمیل شرکت توسط هکر ها راهکارهای متعددی وجود دارد که یکی از آنها استفاده از رکورد DMARC در DNS های دامنه می باشد.

ما در این مقاله در خصوص نحوه پیاده سازی و مزیت ها و کاربردی های این رکورد پر اهمیت صحبت میکنیم. لطفا تا پایان این مقاله با ما همراه باشید و دیدگاه خودتان را در خصوص این مقاله برای ما ارسال نمایید.

امنیت ایمیل های خروجی یک جنبه از امنیت سایبری است که اغلب نادیده گرفته می شود. اما تا آنجا که به شهرت برند مربوط می شود یکی از مهمترین آنهاست. با افزایش جعل ایمیل، خطر از دست دادن تجارت برای سازمان بزرگتر شده است. این به این دلیل است که هر ایمیل جعلی که از دامنه ایمیل شما برای تحویل استفاده می کند به اعتبار دامنه شما آسیب می رساند. اگر این اتفاق بیفتد، حتی ایمیلهای قانونی که از طریق دامنه ایمیل شما ارسال میشوند، در جعبه هرزنامه گیرنده قرار میگیرند یا حتی ممکن است تحویل نگرفته بمانند. یک کانال ایمیل خروجی ایمن به سازمان در بهبود تحویل ایمیل و نرخ تعامل کمک می کند.

این به نوبه خود می تواند برای گسترش دامنه کسب و کار به حوزه های جدید و مدیریت ارتباط با مشتری مفید باشد. بنابراین مهم است که DMARC را بشناسید و پیاده سازی کنید، که دقیقاً همان چیزی است که این گزارش به تفصیل توضیح می دهد.

فناوری های احراز هویت ایمیل SPF و DKIM بیش از یک دهه پیش به منظور ارائه اطمینان بیشتر در مورد هویت فرستنده پیام مورد استفاده قرار گرفته. پذیرش این فناوری ها روز به روز افزایش یافته است، اما مشکل ایمیل های تقلبی و فریبنده کاهش پیدا نکرده است. به نظر می رسد که اگر فرستنده ها از این فناوری ها استفاده کنند، گیرنده های ایمیل به راحتی می توانند ایمیل های تقلبی را از ایمیل هایی درست متمایز کنند. اما متاسفانه بنا به دلایلی که در ادامه بیان خواهیم کرد این موضوع به خوبی اعمال نشده است.

هدف از ساخت DMARC چه بود ؟

قبل از اینکه DMARC توسط جامعه جهانی تعریف گردد، دو استاندارد دیگر به نام های SPF و DKIM از آن راه حلهایی بودند که در حدود سالهای 2007 عرضه شدند و قالب عملکرد خود را بر شناسایی دامنه ارسال کننده داشتند آنها تلاش می کردند تا جلوی ایمیلهای جعلی گرفته شود. البته که همچنان در کنار DMARC اجرای این دو استاندارد یک امر کاملاً اجباری است و در صورتی که سرویس ایمیل شما حاوی کورد ها DKIM و SPF را نداشته باشد به هیچ وجه ایمیلهای شما ارسال و دریافت نخواهد شد.

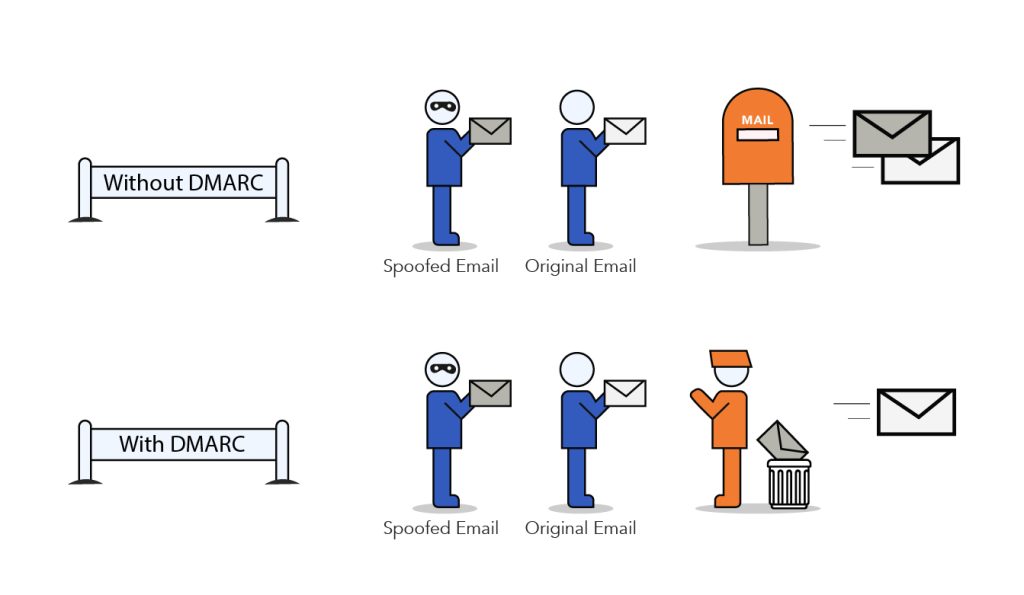

اما کارکرد DKIM و SPF به شکلی است که ممکن است یک هکر بتواند ایمیل شما را جعل کند. بدین ترتیب شرکتهای ارائه دهنده و همچنین IETF استاندارد جدیدی به نام DMARC را ارائه کردهاند که جلوی اکثر ایمیلهای جعلی را گرفت. از طرفی اجرای DMARC در رسیدن ایمیل ها به اینباکس گیرنده بسیار مهم است و در صورتی که به خوبی اجرا نشود ایمیل ها شما در Gmail و Yahoo اسپم خواهند شد. در واقع سیستم DMARC یک فرآیند پیچیده است که رفتار یک ایمیل از ابتدای ارسال تا هنگام دریافت را چک و تأیید میکند تا به درستی یک ایمیل به دست کاربر برسد.

چگونه باید DMARC را روی DNS های دامنه اجرا کرد؟

DMARC که مخفف عبارت انگلیسی Domain-based Message Authentication, Reporting and Conformance است ترجمه فارسی آن ( تصدیق هویت, گزارش و مطابقت پیام بر اساس دامنه) است. استفاده از استاندارد DMARC ساده است و با اجرای اصولی و صحیح آن خیلی کار سختی نخواهد بود چون صرفا یک رکورد از نوع TXT است و شما با اجرای دستورات مشخص شده که در سایت رسمی DMARC نیز موجود است می توانید آن را اجرا کنید.

ما در میلرچی با راه اندازی ایمیل سرور اختصاصی همه اصول و قواعدی که برای پیاده سازی رکوردهای استاندارد DMARC , DKIM , SPF را به همراه ارسال و دریافت ایمیل ها از طریق پورت های SSL پیاده سازی و اجرا میکنیم. البته سایر جزییات مانند تمیز بودن IP ایمیل سرور و استفاده از نرم افزار ایمیل سرور را هم با امکان بروزرسانی و پشتیبانی توسط جامعه متن باز را هم اجرا خواهیم کرد. راهکارهای ما میتواند برای کسب و کارها تا سازمانهای بزرگ میتواند مورد استفاده قرار بگیرد.

چالش هایی سرور های ایمیل است که باید کنترل شوند؟

از ابتدای پیدایش ایمیل در دنیا کلاهبرداری یک امر عادی بود و با گذشت زمان سازمان های جهانی تصمیم بر اجرای یک سری قوانین و مقررات برای ارسال کننده و دریافت کننده گرفتند. هدف پاکسازی هکرها از و سو استفاده از ایمیل ها بود. به طور مثال اگر هکر بتواند با ایمیل سازمانی مانند GOOGLE به طور مثال info@google.com به شما ایمیل ارسال کند چگونه باور میکنید که ایمیل ارسال شده رسمی است یا جعلی ؟ یا اگر از طرف شرکت طرف قرارداد شما ایمیلی حاوی شماره حساب بابت پرداخت قرارداد ارسال شود از کجا مشخص است که ایمیل توسط هکر ارسال نشده ؟ در واقع به منظور ایمن بودن دامنه ارسال کننده ایمیل باید دو دو نکته توجه داشت

- صحیح بودن آدرس ایمیل فرستنده

- تست امن بودن ایمیل های ارسال شده

جهت اطمینان از صحت آدرس ایمیل میتوان با توجه به اطلاعات رسمی و مخصوصا توجه به Enamad در سایت های ایرانی می توان از صحت آدرس اطمینان حاصل کرد. به طور مثال سایت irran.ir با iran.ir شباهت دارند و ایمیلی که از طرف دامنه info@irran.ir ارسال میشود در مقابل info@iran.ir جعلی است.

همچنین میتوان با مراجعه به سایت https://dmarcian.com/domain-checker میتوان با وارد کردن آدرس دامنه اصلی مثلا همان iran.ir از اینکه رکوردهای DMARC,SPF,DKIM به خوبی تنظیم شده اطمینان حاصل نمایید.

دلیلی که فرستنده های ایمیل قادر به اجرای استاندارد های لازم نیستند

در واقع نداشتن اطلاعات کافی یا تیم IT میتواند از دلیلی باشد که شرکت ها و سازمان ها نمی توانند ایمیل سرور های خود را به خوبی پیاده سازی کنند به طور مثال موارد زیر گویای این مطلب است.

انجام تست ایمن بودن دامنه و احراز هویت دامنه میتواند جلو خسارت های احتمالی را بگیرد.

تاریخچه پیدایش DMARC

در سال 2007 شرکت PayPal پیشگام این رویکرد بوده و سیستمی را با Yahoo ،ایمیل و بعداً Gmail برای همکاری روی این روش ایجاد کرده است. نتایج بسیار موثر بوده و منجر به کاهش قابل توجه ایمیل های مشکوک که ادعا می شد از سوی PayPal توسط این گیرنده ها پذیرفته شده بود.

هدف DMARC ایجاد همچین سیستمی از فرستندگان و گیرندگان است که برای بهبود شیوه های احراز هویت ایمیل فرستنده ها همکاری می کنند و گیرندگان را قادر می سازد تا پیام های احراز هویت نشده را رد کنند.

DMARC و فرآیند احراز هویت ایمیل

DMARC به گونه ای طراحی شده است که با فرایند احراز هویت ایمیل ورودی موجود سازمان هماهنگ میشود. روش کار این است که به گیرندگان ایمیل کمک می کند تا تعیین کنند آیا پیام ادعا شده با آنچه گیرنده در مورد فرستنده می داند “همسو است یا خیر”. در غیر این صورت، DMARC شامل راهنمایی در مورد نحوه رسیدگی به پیام های «غیر هم تراز» می شود.

به عنوان مثال، با فرض اینکه گیرنده SPF و DKIM را به اضافه فیلترهای هرزنامه خود استفاده می کند، ممکن است چیزی شبیه به این اتفاق بیفتد

در مثال بالا، آزمایش تراز مطابق با DMARC در همان نقطه ای که ADSP اعمال می شود، اتفاق می افتد و تمام تست های دیگر بی تاثیر باقی می مانند.

در سطح های بالاتر، DMARC برای برآورده کردن شرایط زیر طراحی شده است:

- به حداقل رساندن موارد مثبت کاذب

- ارائه گزارش احراز هویت قوی

- اعلام خط مشی فرستنده در گیرنده ها

- کاهش تحویل موفقیت آمیز فیشینگ

- فعالیت در مقیاس اینترنت

- به حداقل رساندن پیچیدگی

توجه به این نکته مهم است که DMARC بر اساس مشخصات ایمیل شناسایی شده DKIM و چارچوب خط مشی فرستنده (SPF) است که در حال حاضر در IETF در حال توسعه هستند. DMARC برای جایگزینی ADSP با افزودن پشتیبانی طراحی شده است:

آناتومی یک رکورد منبع DMARC در DNS

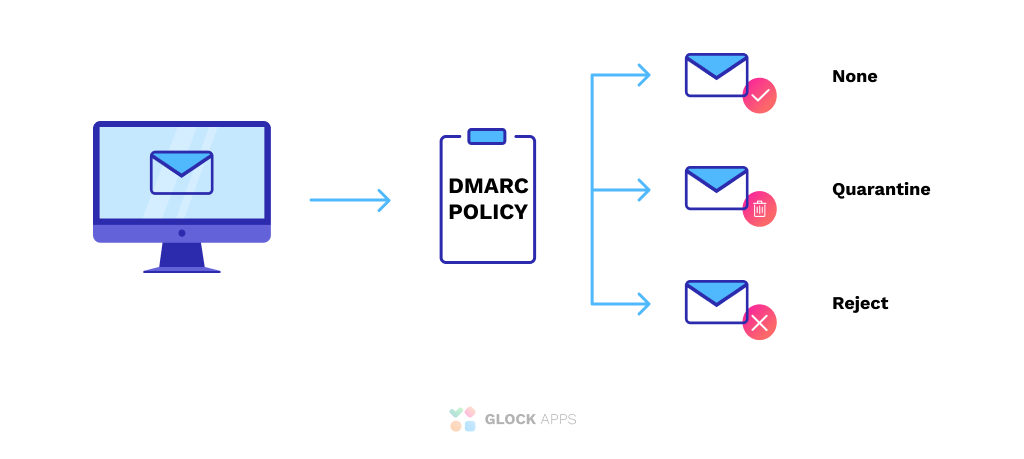

خط مشیهای DMARC در DNS به عنوان سوابق منبع متنی (TXT) منتشر می شوند و اعلام می کنند که یک گیرنده ایمیل با نامه های غیر همتراز که دریافت می کند چه کاری باید انجام دهد.

نمونه ای از DMARC برای دامنه “sender.dmarcdomain.com” را در نظر بگیرید:

“v=DMARC1;p=reject;pct=100;rua=mailto:postmaster@dmarcdomain.com”

در این مثال، فرستنده از گیرنده درخواست می کند که تمام پیام های غیر همتراز را کاملاً رد کند و گزارشی را در قالب جمع بندی مشخصی درباره رد شدن ها به یک آدرس مشخص ارسال کند. اگر فرستنده پیکربندی خود را آزمایش می کرد، می توانست «رد» را با «قرنطینه» جایگزین کند که به گیرنده می گوید لزوماً نباید پیام را رد کند، بلکه باید آن را قرنطینه کند.

رکوردهای DMARC از دستور “مقدار تگ” قابل توسعه برای رکوردهای کلید مبتنی بر DNS تعریف شده در DKIM پیروی می کنند. نمودار زیر برخی از تگ های موجود را نشان می دهد:

| Tag Name | Purpose | Sample |

| v | Protocol version | v=DMARC1 |

| pct | Percentage of messages subjected to filtering | pct=20 |

| ruf | Reporting URI for forensic reports | ruf=mailto:authfail@example.com |

| rua | Reporting URI of aggregate reports | rua=mailto:aggrep@example.com |

| p | Policy for organizational domain | p=quarantine |

| sp | Policy for subdomains of the OD | sp=reject |

| adkim | Alignment mode for DKIM | adkim=s |

| aspf | Alignment mode for SPF | aspf=r |

توجه: مثال های این نمودار فقط جهت توضیح بیان شده اند و نباید به جای مشخصات به آنها اعتماد کرد.